こんにちは、インフラエンジニアのれおです。

- CloudTrailにについて知りたい

- CloudTrailのログ記録方法を知りたい

今回は、AWS CloudTrailで証跡を作成したので作成方法などを記録します。

AWS CloudTrailとは

CloudTrailは、AWSアカウント内のすべてのAPI呼び出しを記録します。

AWSの操作は、すべてAPIを通じて提供されているため、AWSアカウント内のすべての操作を記録することになります。

AWS Cloud Trailの特徴をまとめてみました。

- リージョン毎のサービスなのでリージョンごとに有効化、保存される

- 「誰が、どこで、いつ、何をしたのか」が保存される

- ログは90日間無料で保存。90日以降保存する場合は、S3などを利用する(有料)

- ログの改ざんを防止する機能がある

- 3つの証跡イベントが保存される

3つの証跡イベントについては後述します。

操作ログを残すことでセキュリティ対策やトラブルシューティングにも利用できるので、AWSアカウントを新規で作成した際は、設定すべきですね。

CloudTrailに記録されるイベント

CloudTrailはすべての操作を記録すると記載しましたが、一部記録されない操作もあるので注意が必要です。

『CloudTrail のサポートされていないサービス』←公式ドキュメントを参考にしてください

AWSの機能であるマネジメントコンソールやAPIといったものを通した操作が記録の対象となるようで、具体的には次の操作が記録されます。

1.管理イベント

AWSアカウントのリソースで実⾏される管理オペレーション

例)ログ記録の設定

ネットワーク構成変更

コンフィグの参照

デバイスの登録

2.データイベント

AWSアカウントのリソースで実⾏される管理オペレーション

例)AmazonS3オブジェクトレベルの APIアクティビティ

(GetObject、DeleteObject、PutObject APIなど)

AWSLambda関数の実⾏アクティビティ (Invoke API)

3.インサイトイベント

管理イベントのAPIコールボリュームの計測値が、通常のパターンから外れた場合に⽣成

例)リソースプロビジョニングの急上昇

IAMアクションのバースト

定期的なメンテナンスアクティビティのギャップ

CloudTrailで証跡を作成する

ここからは、CloudTrailで証跡を作成していきます。

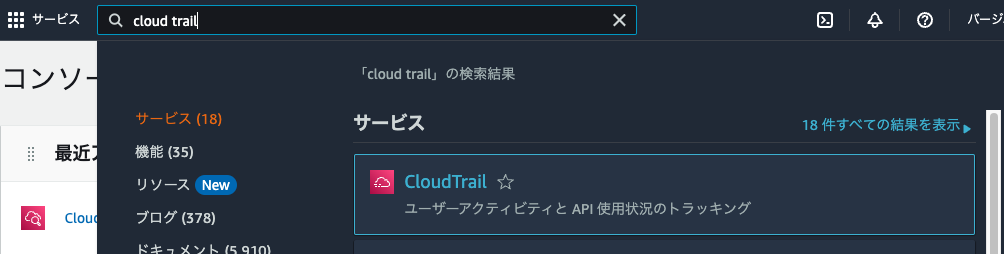

AWSマネジメントサービスから「CloudTrail」を検索

「証跡を作成」を押下。

証跡名を入力。

ログファイルの暗号化は今回は特に必要ないので「ログファイルのSSE-KMS暗号化」のチェックを外しておきましょう。

「次へ」を押下。

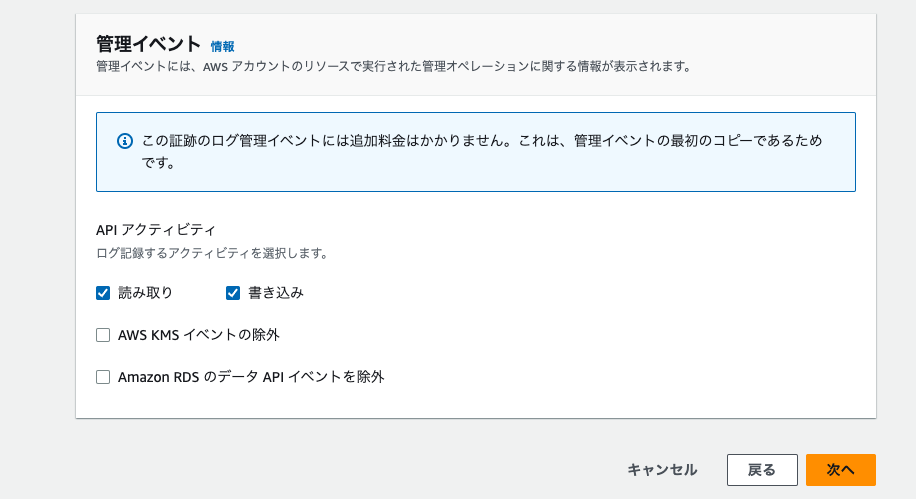

イベントタイプは、追加料金が適用されてしまうため、デフォルト設定のままにします。

管理イベントもデフォルトのまま設定します。

「次へ」を押下し証跡の作成します。

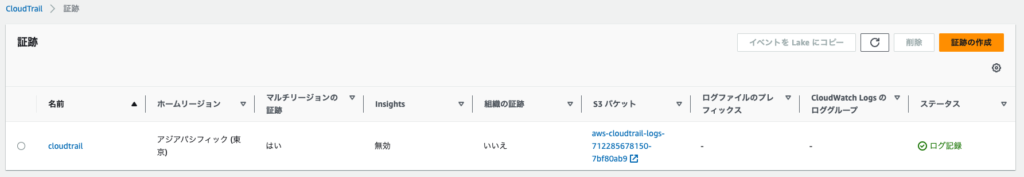

作成されると下記のように確認できます。

取得されたログはダッシュボードから確認できます。

CloudTrail はアクティビティ発生後 15 分以内にログが出力される。5分間隔でログを出力すると『How CloudTrail Works – AWS CloudTrail』にあるので注意が必要です。

まとめ

今回は、AWS CloudTrailの証跡を作成しました。

AWSのアカウントを作成する際には、必ず利用するサービスなので細かい仕様の理解が必要そうですね。

参考元URL